本文针对低功耗蓝牙技术,从其无线传输技术、核心技术架构,安全特性,安全威胁和安全防范几个方面对此进行了探讨。低功耗蓝牙技术,相比传统蓝牙技术,在安全策略的防范手段上有所增加和提高,但仍旧面临非授权访问(非法使用)、窃听攻击、中间人攻击、拒绝服务攻击等攻击威胁。

文/孙桓 公安部检测中心

一、背景介绍

蓝牙技术是由蓝牙技术联盟(Bluetooth Special Interest Group, Bluetooth SIG, )提出,应用于短距离电子设备之间进行数据通信和信息交互的无线接口技术。由于其具有成本低、功率低、模块体积小、公开性强等特点,已经成为实现电子产品短距离连接的普遍技术。到目前为止,蓝牙技术一共经历了V1.1到V5.2等多个版本。从V4.0版本开始,蓝牙协议规范同时包含了三种蓝牙技术,即传统蓝牙(Basic Rate / Enhanced Data Rate , BR/EDR)、低功耗蓝牙(Low Energy, LE)和高速蓝牙。其中低功耗蓝牙,因其具有待机时间长、连接速度快、发射和接收的高峰功率低等特点而被广泛使用[1]。

传统蓝牙(BR/EDR)技术使用2.4 GHz至2.4835 GHz的频段进行通信,在这个频段上,蓝牙可通过跳频传输减少干扰和衰减,却不能保证充分的传输安全性。传统的蓝牙技术使用79个不同的射频信道。它在每个信道短暂停留,接着跳到其他的信道(信道的选择是通过预设的伪随机数来执行的)。

低功耗蓝牙(LE)技术同传统蓝牙(BR/EDR)技术相同的频段传输数据。它使用40个不同的射频信道,同时使用频分多址(FDMA)和时分多址(TDMA)两种策略。40个物理信道,其中37、38和39信道为广播信道。这三个信道分别位于物理信道的两边和中间位置。在广播事件开始的时候,广播事件的发起者轮流使用这三个信道发送广播消息,并在同一信道上响应接受到广播的设备的应答。而其余的37个信道为数据通道。

经过多年发展,蓝牙技术已经被广泛应用于智能办公、智能家居、智能可穿戴设备[2]等各个领域。与此同时,蓝牙技术面临的安全威胁也日益增多。本文针对低功耗蓝牙技术,从其无线传输技术、核心技术架构,安全特性,安全威胁和安全防范几个方面对此进行了探讨。低功耗蓝牙技术,相比传统蓝牙技术,在安全策略的防范手段上有所增加和提高,但仍旧面临非授权访问(非法使用)、窃听攻击、中间人攻击、拒绝服务攻击等攻击威胁。

二、低功耗蓝牙技术架构

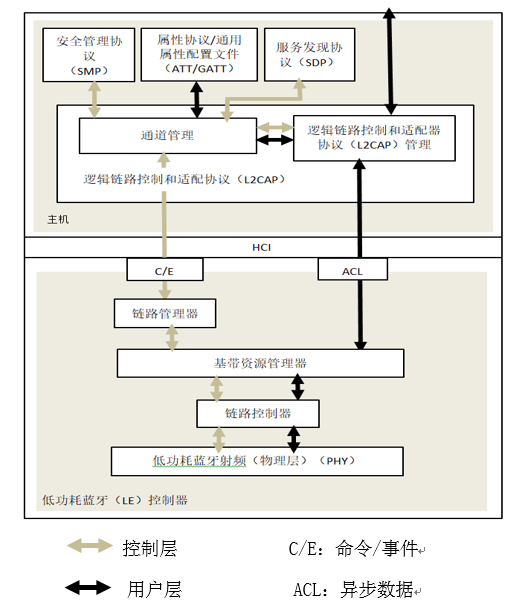

蓝牙技术将主机和控制器之间的职责进行分离。主机(Host)端包括逻辑链路控制和适配协议(L2CAP)、属性协议/通用属性配置文件(ATT/GATT)、服务发现协议(SDP)和安全管理协议(SMP)。控制器包括低功耗蓝牙射频(物理层)(PHY),基带资源管理器和链路控制/管理器[3]。低功耗蓝牙(LE)系统核心结构如图1所示。

1.低功耗蓝牙射频(PHY):负责在信道上传输的数据包的发送和接受,将物理信道和基带直接的数据转化为需要的格式。

2.链路管理器、基带资源管理器、链路控制器:这三者负责将从对物理层与逻辑链路之间传输的数据进行编解码,对物理信道的数据进行流量控制或是重新传输信号。其中链路管理器负责逻辑链路的创建、修改和释放,还负责控制链路和传输的总体性能,包括逻辑传输加密、调节物理链路的传输功率等。基带资源管理器主要有两项功能,第一是通过的核心的调度机制,为被接受的实体分配物理信道的使用时间。第二是与通讯的实体进行通讯性能质量的协定。链路控制器与物理层直接通讯,对其与上层之间的数据进行编解码。

3.逻辑链路控制和适配器协议(L2CAP):管理器负责创建、管理和结束用于服务协议和应用数据流传输的L2CAP信道。L2CAP协议其负责管理协议数据单元(Protocol Data Unit,PDU)片段的上传顺序和底层信道的调度。其可将更高层协议使用的较大的传输数据单元,分片为基带可以传送的较小的数据单元,或反之将基带上传的较小的数据单位合并,上传给需要较大数据单元的更高层协议。

4.L2CAP协议:负责创建、管理和终止用于服务协议和应用数据流传输的L2CAP信道。信道管理器通过L2CAP与远程(对等)设备上的信道管理器交互,以创建这些L2CAP信道并将它们的端点连接到对应的实体。信道管理器与本地链路管理器交互来创建新的逻辑链路(如有此需要)和配置这些链路,以提供被传输数据类型要求的QoS。

5.属性协议(ATT):在属性服务器和属性客户端之间建立对等协议。 ATT客户端通过专用网与远程设备上的ATT服务器建立L2CAP通道。ATT客户端发送命令到ATT服务器请求确认。ATT服务器发送响应,通知和给客户的指示。这些ATT客户端命令和请求提供了用ATT在对等设备上读写属性值的方法服务器。

6.安全管理器协议(SMP):用于对等协议生成加密密钥和身份密钥。 该协议通过专用的固定L2CAP通道。SMP块还管理存储加密密钥和身份密钥,并负责生成随机地址并将随机地址解析为已知的设备标识。 这SMP块直接与控制器连接,以提供用于存储的密钥加密或配对过程中的加密和身份验证。该部分仅在LE系统中使用。 BR / EDR系统中的类似功能包含在Controller的Link Manager块中。SMP功能在在LE系统上托管,以减少仅LE控制器的实施成本。

图1 低功耗蓝牙(LE)系统核心结构示意图

三、低功耗蓝牙的安全特性

蓝牙安全模型包括五种独特的安全功能:配对、绑定、设备身份验证、加密和消息完整性。

1.配对:创建一个或多个共享密钥的过程。

2.绑定:存储在配对过程中创建的密钥,以达到以后对已经配对的设备持续信任的目的。

3.设备身份验证:验证两个设备具有相同的密钥。

4.加密:消息机密性。

5.消息完整性:防止消息伪造。

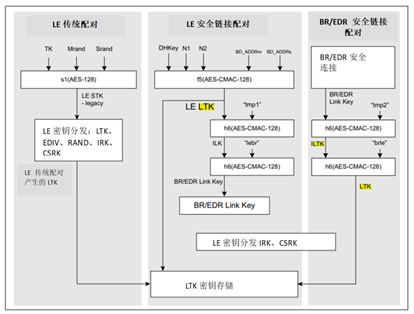

图2 蓝牙安全模型基本结构图

在V4.0版的规范中,低功耗蓝牙技术使用了一个完整的安全模型。在V4.2版中在物理传输添加了"安全连接"功能,该功能在配对时升级使用了通过FIPS的(SHA-256、HMAC-SHA-256和P-192 elliptic curve)算法,并调整了物理传输的数值比较关联模型。它还包含了在物理传输上使用安全连接生成的密钥的规则,以消除用户在另一物理传输上第二次配对的需要。蓝牙核心规范V4.0和V4.1中定义的LE配对称为LE传统配对。

四、低功耗蓝牙安全威胁

传统蓝牙(BR/EDR)、低功耗蓝牙(LE)和高速蓝牙,支持射频链路功率控制,允许设备根据信号强度测量来协商和调整其射频功率。它与跳频传输技术结合,形成了一种基本的防护手段,增加了定位和捕获数据的难度。但是当高灵敏度的设备使用一组频率周期性的扫描物理信道的时候,便可以获取到信号的跳频序列[4]。

低功耗蓝牙技术,可以应用于智能设备的控制也可以用于数据传输,首先应防止偶然的或未授权者对传输的数据进行更改和获取。其既需要保证发出的控制信息不会被恶意泄露、修改和破坏,也要关注传输的数据信息的保密性、完整性,从而导致的泄密或被非法使用等问题。其具有无线网络相类似的脆弱性,可能面临的安全威胁有非授权访问(非法使用)、窃听攻击、中间人攻击、拒绝服务攻击[5]等。

1.中间人攻击

中间人攻击又被简称为(Man-in-the-Middle Attack, NITM)攻击,攻击者会把自己的设备放置在正常连接的两台设备的中间位置(这个中间位置通常是逻辑上的而不是物理位置),以此来监听它们之间的通信[6]。攻击者的设备会对通讯数据进行嗅探和欺骗,从而获取服务发起端设备的通讯信息,之后再将其捕获到的数据,解读之后再转发给另一个设备。在这个过程中两个设备之间的通信并没有中断,因此原始计算机用户认为他们是在与合法的客户端进行数据交互。由于中间人攻击从传统的主动攻击转向为被动式攻击,因此该攻击方式具有一定的隐蔽性,常用于蓝牙技术对物联网设备进行控制操作的时候。比如获取智能门锁的开锁信息等。

2.非授权访问(非法使用)

非授权访问是指,设备的资源被某个非授权用户或以非授权的方式使用。如蓝牙劫持,指攻击者通过向未启用蓝牙功能的设备的用户发送未经请求的消息来实现劫持。所发送的消息不会对用户的设备造成危害,但是它们可能诱使用户以某种方式进行响应,或者将新的联系人添加到设备的地址簿。此类攻击类似于针对电子邮件用户的垃圾邮件或网络钓鱼攻击。当用户对这些抱有恶意的劫持消息产生响应时,有可能会产生不良的后果。

3.窃听攻击

窃听攻击是指用各种合法的或非法的手段窃取系统中的敏感信息。在针对蓝牙技术的攻击案例中,汽车偷听软件就属于这一类的安全威胁。其利用车载蓝牙配件的软件中标准(非随机)密码,可以发送和接收车载套件中的音频,盗取和使用者与蓝牙之间的通讯信息。

4.拒绝服务攻击(Dos)

拒绝服务攻击是一种典型的历史悠久的攻击手段。它是一类攻击的合称。其目的是要是使受攻击的服务器系统瘫痪或服务失效,从而使合法用户无法得到相应的资源。蓝牙容易受到DoS攻击并影响使用。其结果包括使设备的蓝牙接口不可用,耗尽蓝牙设备的电池等。这类的攻击通常可以通过地移出范围来简单解决。

五、对物联网安全的影响和安全防范措施

面向逻辑进行分层的物联网架构中,低功耗蓝牙技术主要涉及感知层和传输层的安全问题。它是传输层提供给感知层来进行数据通信的协议,其所受到的安全威胁,会对感知层和传输层两层产生安全风险,感知层负责数据的收集,传输层负责传递感知层收集到的数据给应用层。而应用层获取数据之后,将其进行最终的处理和应用。如上一节中,因为中间人攻击、窃听攻击造成的数据信息泄露,以及拒绝服务攻击造成的传输层网络瘫痪等。因此,针对这些类别的安全威胁,可从身份认证、密钥协商、数据机密性与完整性保护等几方面进行安全措施的考虑。在下表中,列举了一些针对上述安全风险可以采取的措施。使用者和开发者,在对蓝牙设备的使用和开发时,应遵守且不限于遵守下列的安全规则。

|

1

|

将蓝牙设备设置为满足其功能需要的最低功率级别,以便减小传输距离,保证其周围的传输安全。

|

将蓝牙设备设置为最低必需和足够的功率级别,确保对授权用户的安全访问范围。

|

|

2

|

将加密密钥大小配置为允许的最大值。确保蓝牙功能在不使用时被禁用。

|

使用最大允许密钥大小可以防止暴力攻击。

|

|

3

|

尽量减少蓝牙配对的频率,尽量在一个攻击者无法轻易截获秘钥信息的理想的安全区域中进行配对。

|

(注意:“安全区域”定义为在具有物理访问控制位置的室内远离窗户的非公共区域。)除非用户已启动配对并且确定PIN请求是由用户的设备之一发送的,否则用户不应响应任何请求PIN的消息。

|

|

4

|

选择足够随机、较长和较为私密的PIN码。避免使用静态和弱PIN。

|

PIN代码应该是随机的,以便怀有恶意目的用户不能轻易猜到它们。更长的PIN码更能抵抗暴力攻击。

|

|

5

|

蓝牙设备必须提示用户对所有传入的蓝牙连接请求进行授权,然后才允许传入的连接请求继续进行下一步操作。

|

用户同时应不接受来自意外,未知或不受信任来源的连接,文件或其他对象。

|

表1

六、结语

现代接入物联网的物理设备,如传统的单机型设备等面临着众多被恶意捕获和利用的风险,而该类设备又比传统单机设备收集到的个人敏感信息多。这些特质使得物联网设备的数据采集和传输面临了新的不可忽视的安全威胁。而蓝牙技术凭借其低功耗、足够的数据传输速率以及低成本的特性,使其成为物联网系统中感知层和传输层技术的重要选择,也迫使蓝牙技术的使用者和开发者,需要考虑在蓝牙通讯的过程中,应该通过哪些规则来保障蓝牙通讯的安全。本文分析了低功耗蓝牙技术的核心结构,针对与已有的低功耗蓝牙技术的安全威胁,提出安全规则的建议,但实际的安全措施并不应只限于文中所提的项目。还可以通过现有的信息安全架构和物联网安全架构进行更多的考虑。

参考文献

[1] 谭康喜.低功耗蓝牙智能硬件开发实战[M],人民邮电出版社,2018.

[2]华兴恒,蓝牙技术与应用[J],科海泛舟.

[3]Bluetooth SIG Proprietary.BLUETOOTH SPECIFICATION Version 4.2 [Vol 0][S]. (2 December 2014).

[4]John Padgette ,John Bahr ,Mayank Batra ,Marcel Holtmann ,Rhonda Smithbey,Lily Chen ,Karen Scarfone. Guide to Bluetooth Security[R].NIST Special Publication 800-121 Revision 2.[Online]Available:https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-121r2.pdf(May-5 2017).

[5]张雪峰,信息安全概论信息安全概论[M] ,人民邮电出版社,2014.

[6]李华峰,陈虹,Wireshark网络分析从入门到实践[M],人民邮电出版社,2019.

[7]张玉清,周威,彭安妮,物联网安全综述[J],计算机研究与发展,2017.